NAS Частное развертывание

NAS (Network Attached Storage) — это мини-сервер, предназначенный для управления файлами. Он напрямую подключает жесткие диски к локальной сети (LAN) и обеспечивает доступ к файлам, резервное копирование, совместное использование, создание снимков нескольких версий, мультимедийные сервисы и т. д., без выполнения обычных вычислительных задач.

Распространенные производители NAS:

- Synology

- Lenovo Personal Cloud / Extreme Space / UGREEN

- Western Digital My Cloud

- ...

Доменное имя не требуется, частное развертывание

Видео по локальному развертыванию на NAS

В видео демонстрируется использование встроенной программы настройки VoceSpace в VoceChat для получения скрипта развертывания.

Если вы хотите развернуть только VoceSpace, пожалуйста, загрузите скрипт развертывания и ознакомьтесь с разделом о ручном развертывании VoceSpace ниже.

Загрузка скрипта развертывания

Нажмите ниже, чтобы загрузить скрипт оболочки.

Описание скрипта:

- Загружает все необходимые образы Docker

- Автоматически создает контейнеры

- Не использует прокси

Ручное выполнение развертывания скрипта

Вам не нужно вносить никаких изменений вручную, просто выполните с помощью sh

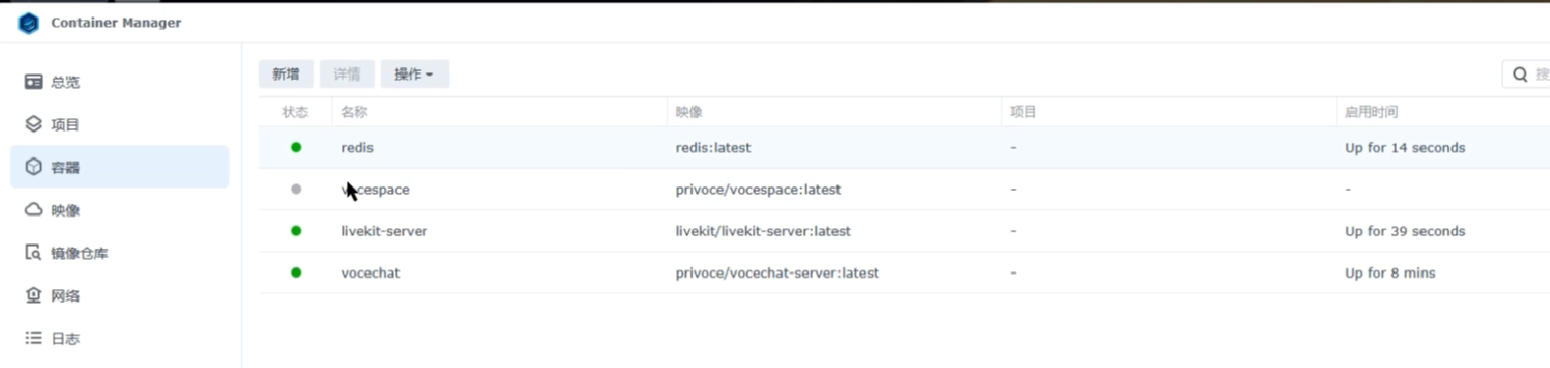

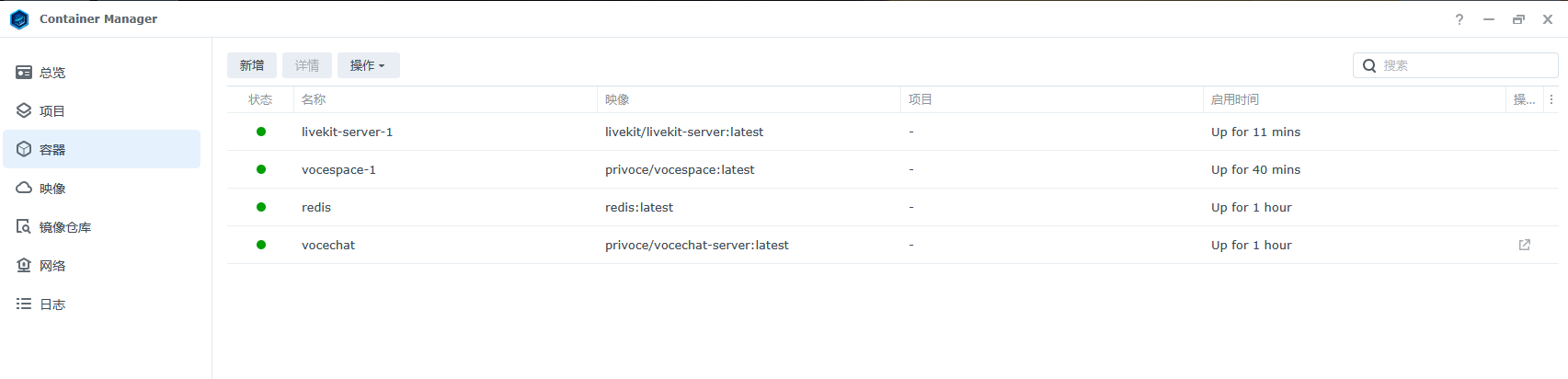

После завершения выполнения вы увидите эти контейнеры

- redis

- vocespace

- livekit-server

Контейнер VoceSpace может не запуститься из-за отсутствия прав на чтение/запись для vocespace.conf.json

Добавление прав на чтение/запись для vocespace.conf.json

vocespace.conf.json находится в том же месте, где вы выполняли скрипт. Если вы посмотрите логи контейнера, вы должны увидеть строку: /app/vocespace.conf.json: Permission denied

После предоставления прав перезапустите контейнер VoceSpace

Доступ к локальной сети

Если вы дошли до этого шага, это означает, что вы завершили локальную установку, все контейнеры запущены нормально, но все еще используются протоколы http и ws, что не позволяет нормально общаться. Давайте продолжим.

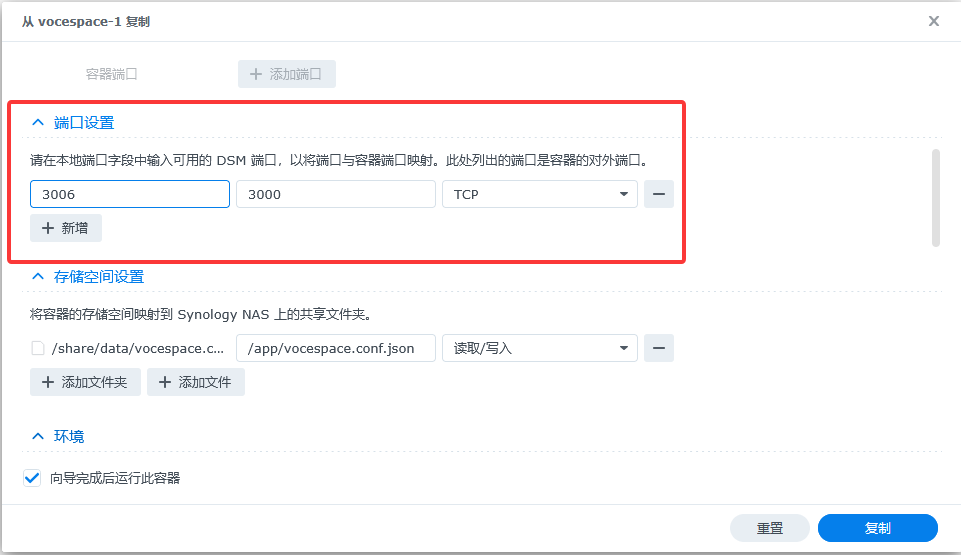

Копирование нового VoceSpace

Щелкните правой кнопкой мыши на vocespace, выберите опцию копирования для создания нового vocespace. Нам нужно изменить исходный порт 3008 на 3006. Конечно, вы можете выбрать другой порт, главное, чтобы он не был занят и не был портом 3008.

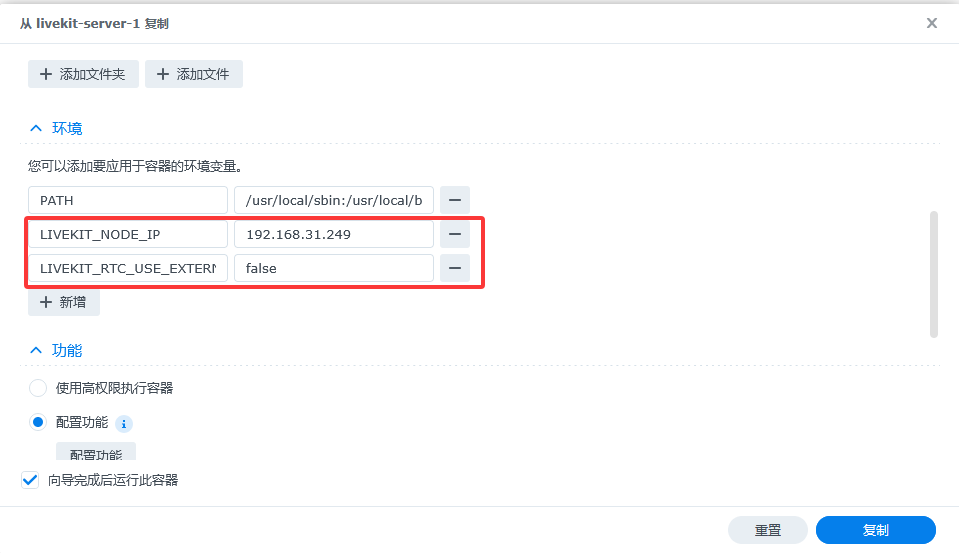

Копирование нового livekit-server

Также нам нужно скопировать новый контейнер livekit-server, потому что нам нужно добавить два параметра, чтобы обеспечить, что сервис WebRTC не будет проходить через внешнюю сеть. Добавьте следующие две переменные окружения. Не вводите неправильный IP!

- LIVEKIT_NODE_IP = your.nas.server.ip

- LIVEKIT_RTC_USE_EXTERNAL_IP = false

Удаление предыдущих контейнеров

После завершения копирования вы можете удалить предыдущие контейнеры VoceSpace и livekit-server

Настройка обратного прокси Nginx

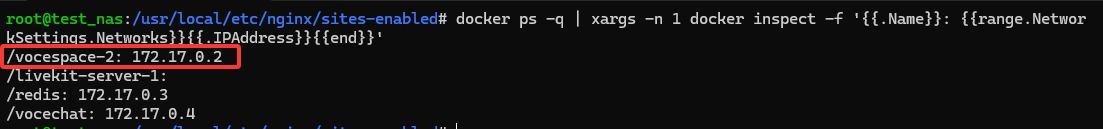

Запрос IP-адреса VoceSpace в Docker

Следующая команда может запросить IP всех контейнеров, найдите IP VoceSpace и запомните его

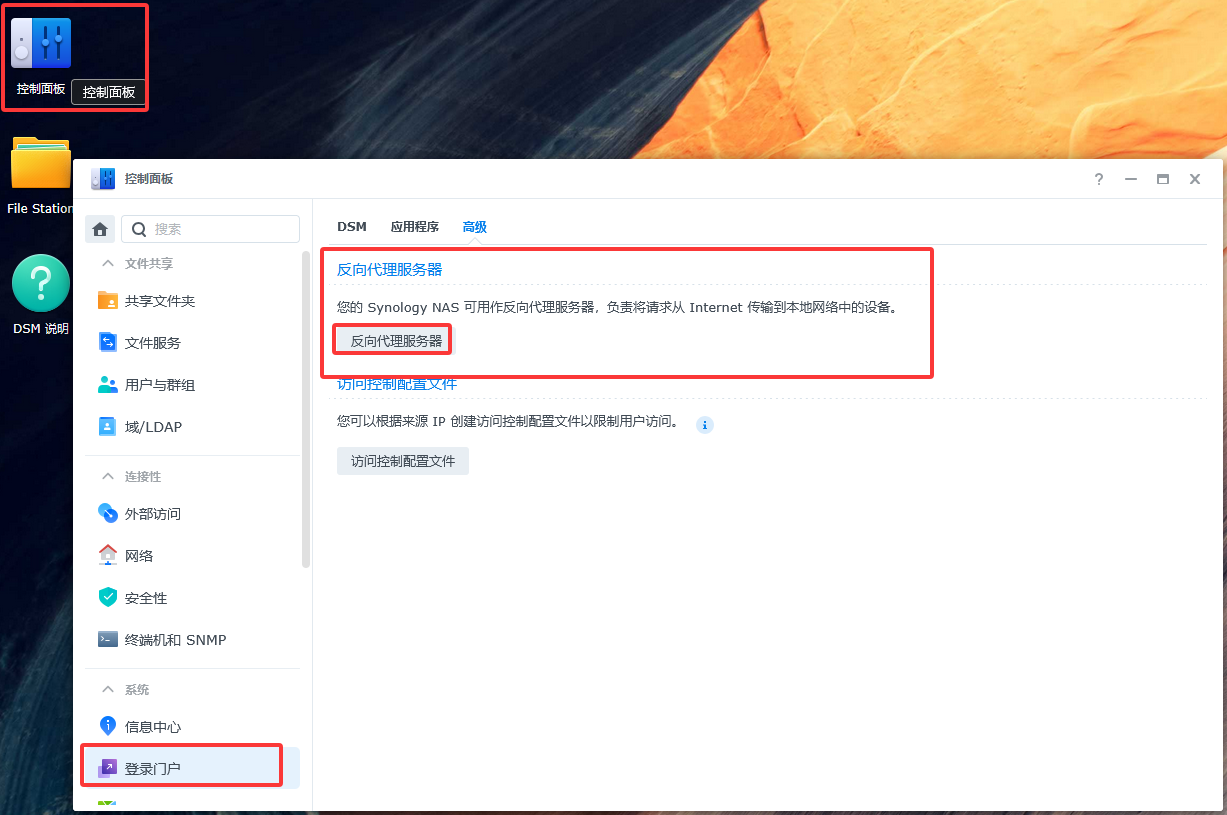

Настройка прокси

Откройте панель управления, выберите портал входа в систему, нажмите «Дополнительно», нажмите «Обратный прокси-сервер».

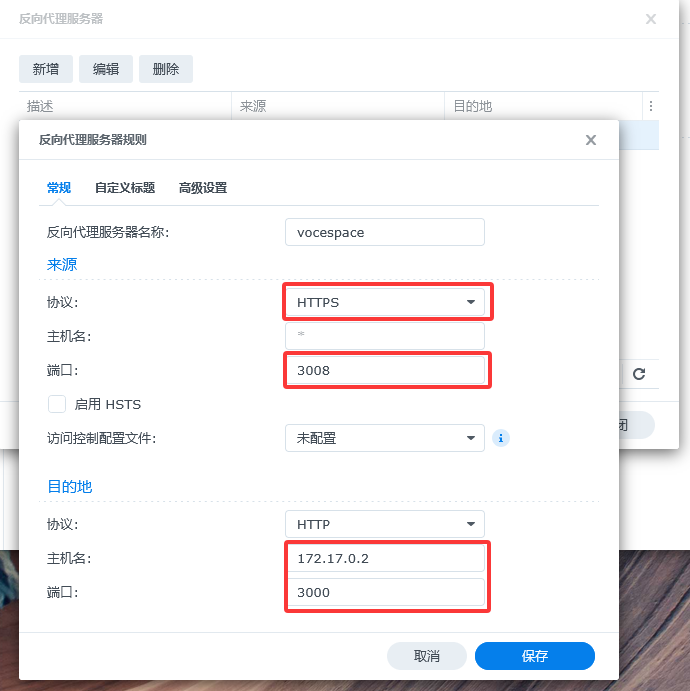

Далее добавьте новую конфигурацию и сохраните.

- Источник

- Протокол: HTTPS

- Имя хоста: не нужно указывать

- Порт: 3008

- Назначение

- Протокол: HTTP

- Имя хоста: это IP вашего vocespace в docker

- Порт 3000

Добавление конфигурации RTC

Далее нам нужно изменить конфигурацию nginx, добавив конфигурацию RTC, чтобы обновить протокол ws до wss.

Когда вы откроете этот файл, он должен выглядеть так

Далее добавьте следующую конфигурацию в строке перед location / {

После завершения нажмите ESC, введите :wq для сохранения и выхода

Полный файл конфигурации выглядит следующим образом:

Перезагрузка nginx

Проверка файла конфигурации VoceSpace и перезапуск контейнера VoceSpace

Далее нам просто нужно убедиться, что файл конфигурации VoceSpace правильный, и перезапустить контейнер VoceSpace

В файле конфигурации обратите внимание:

- URL в livekit должен быть:

wss://your.server.ip:3008, это 3008, а не 7880 - Host в redis должен быть:

your.server.ip

Например:

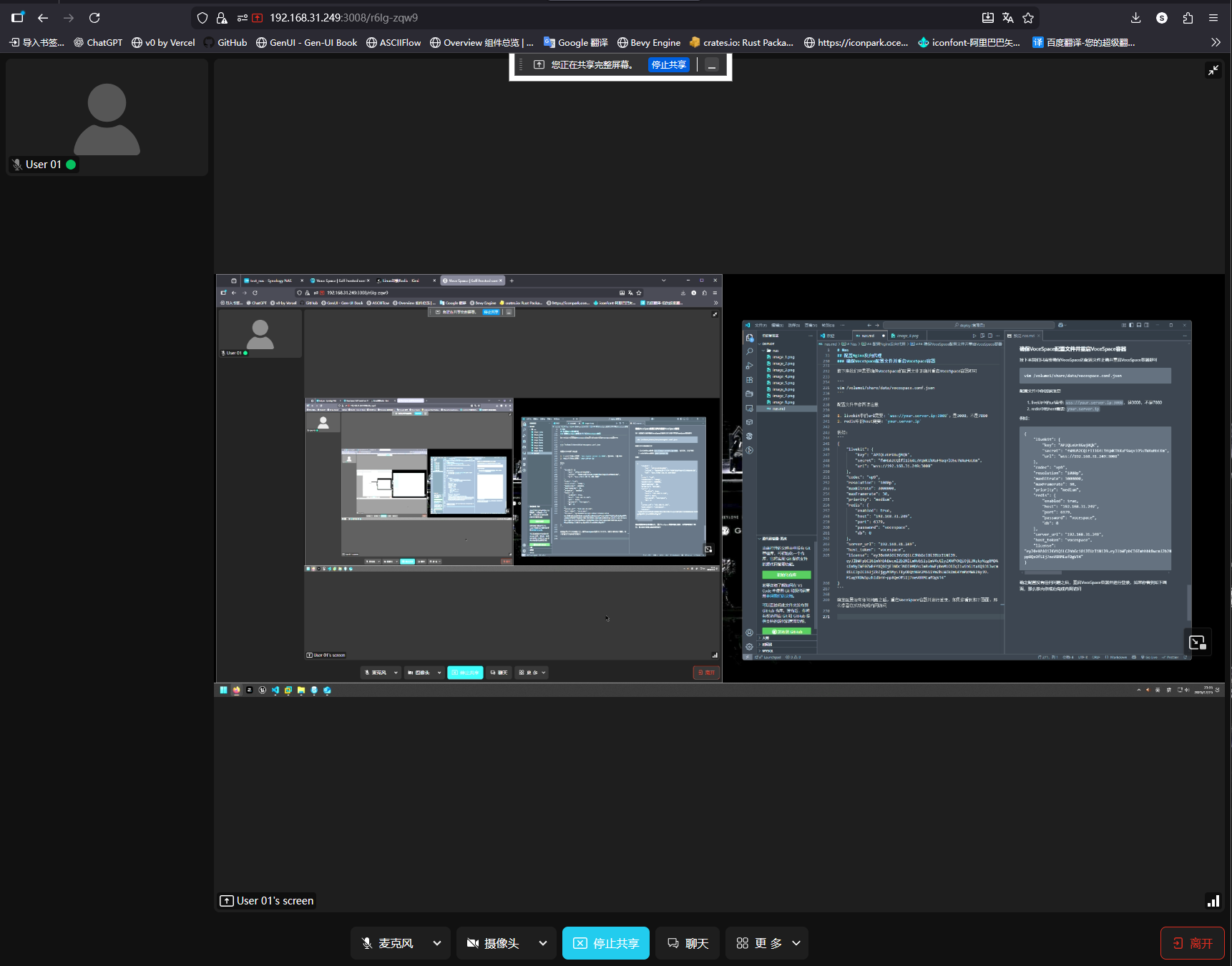

После того как вы убедитесь, что в конфигурации нет проблем, перезапустите контейнер VoceSpace и войдите в систему. Если вы видите следующий экран, поздравляем, вы успешно завершили настройку доступа к локальной сети

Устранение неполадок

Ограниченный доступ к RTC

Ограниченный доступ к RTC обычно возникает по двум причинам:

-

Неправильная конфигурация Vocesspace

-

Недостаточная конфигурация сервера, препятствующая корректному запуску службы.

Для решения этих проблем рассмотрите возможность обновления конфигурации сервера (минимум 2 ядра и 2 ГБ ОЗУ). При проблемах с конфигурацией проверьте файл vocesspace.conf.json, чтобы определить, не является ли конфигурация livekit.url неправильной.

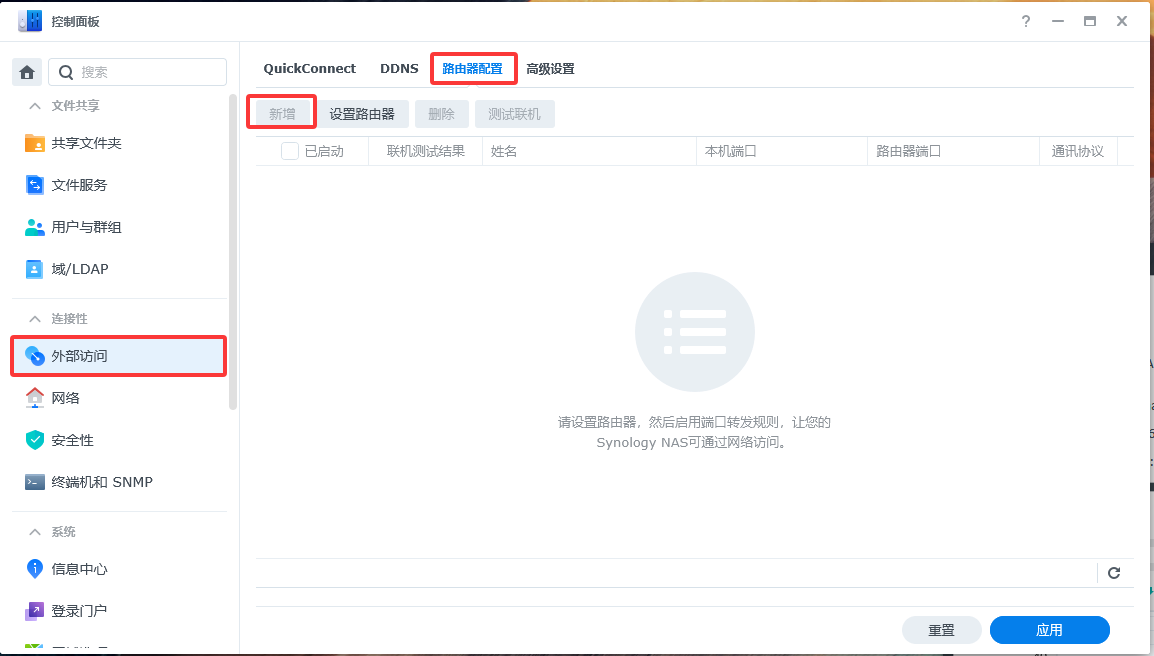

Доступ к внешним портам

Настройка маршрутизатора на NAS может препятствовать внешнему доступу. В этом случае необходимо добавить правила для портов.

| port | type | ingress/egress | allow ip |

|---|---|---|---|

| 3008 | tcp | ingress | 0.0.0.0/0 Ipv4 |

| 3008 | tcp | egress | 0.0.0.0/0 Ipv4 |

| 7880 | tcp | ingress | 0.0.0.0/0 Ipv4 |

| 7881 | tcp | ingress | 0.0.0.0/0 Ipv4 |

| 6379 | tcp | ingress | 0.0.0.0/0 Ipv4 |

| 80 | tcp | ingress | 0.0.0.0/0 Ipv4 |

| 443 | tcp | ingress | 0.0.0.0/0 Ipv4 |

| 50000~60000 | udp | ingress | 0.0.0.0/0 Ipv4 |